INFORMÁTICA: El conjunto de conocimientos

científicos y técnicos que hacen posible el tratamiento de la información por

medio de ordenadores.

ORDENADOR: Maquina electrónica

dotada de una gran capacidad y de métodos de tratamiento de la información,

capaz de resolver problemas aritméticos y lógicos gracias a la utilización

automática de programas registrados en ella.

SISTEMA INFORMÁTICO:

Componentes

físicos

Componentes

lógicos

-

De

base: Conjunto de programas necesarios para que el hardware tenga capacidad de

trabajo.

-

De

aplicación: Programas que maneja el usuario.

Componente

Humano

Por

su uso:

-

De

uso general: PC

-

De

uso especifico: cajero automatico – calculadora.

Por

sus prestaciones:

-

Supercomputadoras:

Equipos con gran capacidad de calculo, Entorno técnico – científico.

-

Sistemas

grandes, computadoras centrales o mainframe.

-

Sistemas

medio o microordenador

-

Terminales

tontos

o

Estaciones

de trabajo: Equipos monousuarios muy potentes y especiales.

§

Hardware

optimizado para situaciones que

requieren un alto rendimiento y fiabilidad donde un microordenador podría dejar

de responder.

o

Microordenadores:

§

Ordenadores

profesionales.

§

Ordenadores

de oficina

§

Ordenadores

de escritorio y portátiles

SISTEMA OPERATIVO:

Programa

o conjunto de programas que actua como internet entre ordenador, usuario y el

hardware del ordenador, gestionando los recursos del sistema y optimizando su

uso.

FUNCIONES

Control de la ejecución de

losprogramas

Adm de periféricos coordinar los dispositivos

conectados.

Gestion de permisos y usuarios

Control de concurrencia

Control de errores

Adm de memoria

Control de seguridad

Se divide en capas.

1.

GESTION

DEL PROCESADO: En este nivel se

encuentra el Kernel o núcleo que es la parte del S.O encargada de la gestión de

la CPU, arranca

el ordenador, se carga en memoria y realiza funciones básicas, conmutación,

control de interrupciones, manejo de condición de errores.

2.

GESTION

DE MEMORIA: Encargado de repartir la memoria disponible entre los procesos. Se

realizan funciones de asignación y liberación de memoria, y el control de

acceso a zonas de memoria no permitida.

3.

GESTION

DE PROCESOS: Encargado de la creación y destrucción de los procesos,

intercambio de mensajes y detención y arranque de los mismos.

4.

GESTION

DE DISPOSITIVOS: Realiza la gestión de las entradas/salidas.

5.

GESTION

DE LA INFORMACION:

Gestiona el espacio de nombres lógicos, útil para simplificar el acceso a las

recursos, para sustituir rutas de accesos, muy largas y difíciles de recordar

por un solo nombre, protección de la información realizando funciones de

creación y destrucción de ficheros y directorios, apertura y cierre de

ficheros, lectura y escritura de ficheros y protección de acceso.

Tipos

de licencias:

OEM:

Solo se puede vender si es parte de un equipo nuevo. Afecta mas a S:O pero

también puede afectar al software. La compra implica la propiedad del mismo por

parte del comprador. Aunque los fabricantes pueden poner limitaciones (nº

máximo de instalaciones), No se pueden vender ni ceder, solo para que sea parte

de un equipo nuevo.

Retail:

Son las versiones de venta de software. El programa es de la entera propiedad

del usuario, pudiendo este cederla libremente a terceros o venderlo.

Licencia

por volumen: Destinado a grnades usuarios (empresas) normalmente bajo unas

condiciones similares a las de la Liscencia OEM aunque sin esta supereditados a

equipos nuevos. Se trata de estipular un numero determinado de equipos que

pueden utilizar el mismo código de licencia quedando el fabricante de dicho

software autorizado para hacer las comprobaciones que considere oportunas para

ver las licencias que se están utilizando son las adquiridas.

Se

vende en paquetes de 25 licencias como minimo. Este tipo de licencias no se

puede ceder a 3 ni total ni parcial.

GESTORES

DE ARRANQUE

Pequeño

programa que se ejecuta una vez completado el inicio de la BIOS y que permite

seleccionar que S.O se dece a iniciar.

NTLDR

(NTloader) Es el archivo encargado del arranque de los S.O: Windows NT, 2000,

XP, Server 2003. Se encuentra en el directorio raíz del disco del sistema. En

dicho directorio se debe encontrar BOOT.INI, que contiene el menú de opciones

de incio y el archivo NTDETECT.CCH que se encgara de iniciar el sistema

seleccionado.

EL ADMINISTRADOR DE

ARRANQUE DE WINDOWS (BOOTMGR)

Windows

Vista, 7, Server 2008. Se encuentra en el directorio raíz del sistema. Muestra

el menú arranque. Llama al archivo Winload.exe que es el cargador del SO

Windows (\windows\sistem32) y dará paso a ntosknl.exe, que se encargara del

resto del arranque del sistema.

LILO:

Permite iniciar este SO junto con otros (Windows) del mismo ordenador. Funciona

en una variedad de sistemas de archivos y puede arrancar un S.O desde el disco

o desde un disco flexible externo,

GRUB:

Mas moderno y flexible que lilo, permite administrar cualquier comando desde la

línea de comando. Hay que destacar la posibilidad de incluir multiples formatos

de ejecutable, el arranque de S.O no multiarranque, una agradable interfaz de

usuario y una línea de comando muy flexible.

1-

Como

se puede clasificar un S.O por sus prestaciones?

a.

Según

su uso: el modo orden o comando WINDOWS o LINUX

b.

Según

los servicios que ofrece:

i. Por el numero de

usuarios _ Monousuario y multiusuario.

ii. Por el numero de

Tareas: Monotarea y Multitarea

iii. Por el numero de

procesos:

1.

Monoproceso

2.

Multiproceso

a.

Simetricos:

Reparte el tiempo entre los procesos apartes iguales.

b.

Asimetricos.

2-

Indica

brevemente las funciones del un S.O

a.

Sistemas

distribuidos: Sistemas cuasi-independientes que permiten distribuir las tareas

entre conjunto de procesadores, pueden estar en el mismo equipo o en distintos

equipos. Ejemplo: Sprite, Solaris, Mc, Machorus, Spring, Arroeba, etc.

b.

Sistemas

operativos en Red: Mantiene 2 o mas computadoras unidas atraves de algún medio

de comunicación, con el objeto primordial de poder compartir los diferentes recursos y la información del

sistema. Cada ordenador mantiene su S.O y su propio sistema de archivos.

Ejemplo: Novell, Netware, Windows Server, Linux, etc.

c.

Sistemas

operáticos de escritorio: Se utilizan en los equipos de sobremesa, estaciones

de trabajo o portátiles. Se pueden denominar S.O cliente. Windows XP, Vista, 7

y Linux.

d.

Sistena

Centraliza: Un mainframe central con gran capacidad de procesamiento y una

seria de terminales tontos ( ni memoria, ni procesador) manejados por usuarios.

Actualmente siguen existiendo sistemas centrales, pero los terminales no son

tontos. Ejemplo: Terminal Service.

Según su disponibilidad:

1-

SO

propietarios: Propiedad intelectual de alguna empresa. Se necesitan licencias

de uso para que el usuario ejecute el software y no se dispone de acceso a su

código fuente, o si se dispone, no se tiene derecho a modificarlo o

distribuirlo. Windows.

2-

Software

Libre: Garantizan las 4 libertades del software:

a.

La

libertad de usar el programa con cualquier propósito.

b.

La

libertad de estudiar como funciona el programa y modificarlo.

c.

La

libertad de distribuir copias del programa.

d.

La

libertad de mejorar el programa y hacer publico dichas mejoras.

3-

Software

comercial.

4-

Software

de dominio público: Se pueden descargar gratuitamente pero para modificarlo

debes pagar.

Tipos

de aplicaciones.

Gratuitas

Comerciales

Libre

Propietario

Opensource

Provativo

3- MAQUINAS VIRTUALES

Software

donde se puede instalar un S.O de forma virtual, sin utilizar espacio en el

disco duro. Dentro de este espacio virtual se puede hacer todo, Instalaciones

de S.O, instalaciones de Software, particiones, etc. Su utilización no es

igual, es mas lento, se cuelga mas.

S.O

anfitrión, en ordenador físico

S.O

Invitado, en espacio virtual,.

VmWare: Software propietario

con versiones gratuitas, permite importar maquinas físicas de distintos S.O

para su utilización como maquinas virtuales, se peude ejecutar WINDIWS,SOlaris

o LINUX.

VmWare Workstation: Version de pago de

las mas utilizadas se pueden emilar tantas maquinas virtuales como los recursos

hardware le permitan,

VmWare Server: Hasta hace poco de

pago, ahora gratuita se pueden ejecutar de manera concurrente mas maquinas que

un Workstarion.

VmWare Player: Es un producto

gratuito que permite maquinas virtuales con otros productos, pero no permite

crearlo en el mismo.

VmXbuilder: Aplicación gratuita

que permite crear ficheros de configuración de MV VmWare necesitara VmWare

Player para ejecutar la maquina virtual y QUEMU-IMG para crearla.

Virtual Server: Programa

propietario comprado por MS que utiliza la creación de MV en sevidores Windows. En las ultimas versiones también

para LINUX.

Virtual PC: Programa propietario

comprado por MS que utiliza la creación de MV en ordenadores de sobremesa,

desde el 2007 es gratuito.

Qemu: Emulador libre y

gratuito, no dispone de interfaz grafica.

VirtualBox: Propietario y

gratuito para uso personal o de evaluación. SO anfitrión en Linux, MacOSX, OS/2

warp, Windows y Solaris. S.O invitado; Free BSD, GNV/Linux,OpenBSD,OS/2 warp,

Windows y Solaris.

3. INSTALACION DE UNSISTEMA OPERATIVO EN RED

WINDOWS SERVER 2003/2008

REQUISITOS 2003

|

Web Edition

|

Estándar Edition

|

Enterprice Edition

|

Datacenter Edition

|

Velocidad

minima CPV

|

133MHz

|

133MHz

|

133MHz

|

400MHz

|

Velocidad

recomendada CPU

|

550MHz

|

550MHz

|

733MHz

|

733MHz

|

Memoria

RAM minima

|

128MB

|

128MB

|

128MB

|

512MB

|

Memoria

RAM recomendada

|

256MB

|

256MB

|

256MB

|

1GB

|

Memoria

RAM maxima

|

2GB

|

4GB

|

32GB

|

64GB

|

Soporte

para multiprocesadores

|

1 o 2

|

Hasta 4

|

Hasta 8

|

Entre 8 y 32

|

Espacio

en disco necesario para instalación

|

1.5 GB

|

1.5 GB

|

1.5 GB

|

1.5 GB

|

REQUISITOS 2008

|

Web Edition

|

Estándar Edition

|

Enterprice Edition

|

Datacenter Edition

|

Velocidad

minima CPV

|

1.4 GHz

|

1.4 GHz

|

1.4 GHz

|

1.4 GHz

|

Velocidad

recomendada CPU

|

2GHz

|

2GHz

|

3GHz

|

3GHZ

|

Memoria

RAM minima

|

512MB

|

512MB

|

512MB

|

512MB

|

Memoria

RAM recomendada

|

1GB

|

1GB

|

1GB

|

1GB

|

Memoria

RAM maxima

|

4GB

|

4GB

|

2TB

|

2TB

|

Soporte

para multiprocesadores

|

Hasta 4

|

Hasta 4

|

Hasta 8

|

Hasta 64

|

Espacio

en disco necesario para instalación

|

10GB minimo

80GB optimo

|

10GB

80GB

|

10GB

80GB

|

10GB

80GB

|

PARTICIONES

-

Son

la manera en que se divide el disco físico, de forma que cada una de ellas

funciona como si fueran unidades separadas.

-

Windows

Server puede gestionar particiones primarias o extendidas.

-

Cada

partición se puede formatear en un sistema de archivos distinto y se pueden

designar con una letra de unidad distinta ( C;D; etc)

-

Cuando

se formatea una partición, todos los archivos que hubiera previamente se

destruyen.

-

La

partición primaria ( o del sistema ) es aquella donde se instalan los archivos

que van a cargar el S.O

-

La

partición activa es la que carga cuando se arranca el ordenador.

-

Es

preciso determinar el tamaño de la partición en donde se va a instalar WS antes

de realizar la instalación.

-

Es

conveniente colocar únicamente el S.O en una partición, y los archivos de datos

en otra.

COMO CONFIGURAR EL

SERVICIO

- .Servicios de acceso y directivas de redes: Nos ofrece varios métodos para proporcionar a loas usuarios conectividad de redes, área local y remota (un pc en red local tiene la posibilidad de conectarse con otro). Para permitir que los administradores de red puedan trabajar de forma centralizada.

- .Servicios de archivo: Proporciona la tecnología para la administración de almacenamiento, la replicación de archivos, La administración de espacio de nombre distribuido, la búsqueda rápida de archivos, y el acceso simplificado de los clientes a archivos.

- .Servicios de dominio de Active directory: Es una herramienta que la utilizamos para administrar red en un tema de usuarios y grups, Me permite crear una seria de usuarios que podrán entrar a cualquier PC.

- Servicios de impresión: permite administrar servidores de impresión e impresoras. Un servidor de impresión reduce la carga de trabajo de administración ya que centraliza las tareas de administración de impresoras.

- Servicios de protocolo de configuración dinámica de Host (DHCP). Permite a los servidores asignan direcciones IP a los equipos y otros dispositivos que están habilitados como clientes DHCP.

- Servicios DNS. Proporcionan un método estándar para asociar nombres a direcciones IP de equipos.

- Terminal Services. Proporcionan tecnologías que permiten a los usuarios tener acceso a programas para Windows instalados en un servicio Terminal Server o al escritorio de Windows competo desde prácticamente cualquier dispositivo informático.

- Servidor Web (IIS). Permite compartir información en Internet, una intranet o extranet. Es una plataforma Web unificada que integra ISS7.0 y ASP.NET.

El proceso de inicio del sistema operativo

DOCUMENTACION SOBRE LA INSTALACION Y LAS

INCIDENCIAS

Durante la instalación del S.O en

red es conveniente ir anotando en un documento cuestiones tales como:

-Fecha y hora de instalación

-Especificaciones del Hardware

del equipo donde se instala el S.O en red.

-Datos que se han indicado en el

proceso de instalación. Nombre del equipo, clave del producto, contraseña

administrador, licencias, etc.

-Software adicional instalado

como funciones y características.

-Configuración de la red, ( Dir

IP, mascara de subred, etc)

-Incidencias que se han producido

durante la instalación.

PROCESO DE INICIO DEL SISTEMA

OPERATIVO

.La secuencia de pre-arranque:

Todos los procesos están controlados por la memoria ROM (2 fases)

1.

Chequeo inicial del hardware, inicialización de la

tarjeta de video y delos adaptadores SCSI.

2.

Carga y ejecución del registro de arranque maestro

(MBR). Localizado en el area del sistema del sector de arranque del disco duro,

contiene la tabla de particiones y parte de código ejecutable que sirve para

iniciar la carga del archivo NTCDR y seguir con la consecuencia de arranque.

( en el momento en que sale el

menú de elegir el S.O empieza esta fase )

.La secuencia de arranque:

Comienza cuando se ha cargado NTDLR y comienza su ejecución:

1. Inicia

un sistema de archivos que permite a Windows Server 2003 arrancar desde el

disco duro.

2. Prepara

un menú que permite escoger entre las distintas opciones de arranque, si es más

de una. Este menú esta definido por las entradas que existen en el archivos

BOOT.INI

3. NTLDR

carga el SO y se ejecuta NTDETECT.COM, para continuar los procesos de arranque.

Si se ha seleccionado otro SO, NTLDR transferirá el control a los archivos de

arranque del SO seleccionado.

4. NTDETECT

examina el ordenador y determina la configuración del hardware, tipo de

ordenador, tipo de bus, tipo de tarjeta de video, tipo de teclado y ratón,

puertos serie y paralelo que se encuentran en el equipo y si hay unidades de

disco flexibles.

5. Con

la información conseguida, NTDETECT construye la clave “hardware” de la

categoría HKEY_LOCAL_MACHINE de Registro y devuelve la información a NTLDR.

6. NTLDR

ejecuta el archivo NOSKRNL.EXE, se encuentran en winows/system32 y es el núcleo

del SO, y le pasa la información de configuración del hardware que había

recibido al iniciar la fase de carga.

·

La fase de carga de Windows: cuando aparece el

logo de Windows cargado en la pantalla. Corresponde a NTOSKERNL.EXE

1. Fase

de carga del Kernel

1.1 Ejecución

del archivo HAL.DLL que se utiliza para administrar los servicios de “hardware”

1.2 Carga

en memoria de los valores de configuración almacenados en la clave Services de

CurrentControlSet de System de la categoría HKEY_LOCAL_MACHINE del registro

para determinar los dispositivos que se van a iniciar.

1.3 Iniciación

de los dispositivos del 1.2 cuyo valor de la clave START sea 0.

2. Fase

de iniciación de Kernel. En esta fase se inician los dispositivos del 12 cuyo

valor de la clave START sea 1.

3. Fase

de carga de Servicios. En esta fase se inician los dispositivos cuyo valor de

la clave START sea 2 y se cargan los servicios utilizando el archivo SMSS.EXE

(Session Manager).

4. Fase

de carga del subsistema Windows.

4.1 se ejecutan WINLOGON.EXE,

que a su vez ejecuta el archivo LSASS.EXE (autoridad de seguridad local) que se

encarga de mostrar la pantalla de usuario, contraseña y dominio.

4.2 Si el usuario es autorizado

para acceder al servidor se ejecutara USERINIT.EXE que carga el programa

indicado como valor de la clave SHELL del usuario que cargara su escritorio por

defecto.

LA

REPARACION DEL SISTEMA

OPCIONES DE ARRANQUE

AVANZADAS

Permiten inicial el sistema con un mínimo número de

controladores de dispositivos y servicios (teclado – ratón –tarjeta grafica –

pantalla). De esta manera, si un nuevo controlador de dispositivo o software

recién instalado impiden que el equipo se inicie, podrá hacerlo en modo seguro

para después eliminar el software o controlar de dispositivo de equipo que este

provocando el conflicto.

Podeos ver la lista de modos cuando se reinicia el equipo,

pulsando la tecla F8.

- Modo seguro: Permite inicial el sistema únicamente con los archivos y controladores básicos; ratón, monitor, teclado, unidades de disco, , video de baja resolución, servicios predeterminados del sistema y ninguna conexión de red.

- Modo seguro con funciones de red: Permite inicial el sistema con los archivos y controladores del modo seguro junto con conexiones de red.

- Modo seguro con símbolo del sistema: Permite inicial el sistema con los archivos y controladores del modo seguro. Después de inicia una sesión, se mostrara el símbolo del sistema en lugar del escritorio Windows.

- Habilitar el registro de inicio: Permite inicial el sistema mientras se registran todos los controladores y servicios que el sistema cargo, o no, en un archivo. Este es NTBTLOG.TXT. El modo seguro, modo seguro con red y modo seguro con simbolo del sistema agregan al registro de inicio una lista de los controladores y servicios que se han cargado. Nos permite determinar la causa exacta de los problemas de inicio del sistema.

- Habilitar el Modo VGA: Permite inicial el sistema con el controlador de video de baja resolución (640X480). Se utiliza cuando se ha instalado un nuevo controlador para la tarjeta de video que hace que no se inicie correctamente cuando se inicia en modo seguro (con funciones de red o símbolo del sistema) siempre se habilita del modo VGA.

- La ultima configuración valida conocida: Permite iniciar el sistema con la información que tenia Windows antes de los últimos cambios registrados en el registro, que son los provocan que el sistema no se inicie. No se solucionarán los problemas causados por controladores o archivos dañados o perdidos, y además se perderán todos los cambios que se hayan realizado en el registro.

- Modo de restauración de servicios de directorio: Se utiliza únicamente en equipos Windows Server 2008 que sean controladores de dominio. Permite restaurar el directorio activo utilizando la copia de seguridad.

- Modo de depuración: Permite iniciar el sistema mientras se envía información de depuración a otro equipo a través de un cable serie conectado al puerto COM2 a otros ordenador con el debugger activo ( programa donde reguarda paso a paso lo que hace el programa) genera el LOG en otro ordenador.

- Deshabilitar el reinicio automático en caso de error del sistema: Prohibir que cuando algo falle se reinicie automáticamente el sistema.

- Deshabilitar el uso obligatorio de controladores firmados. Para utilizar controladores que nos obligue a utilizar solo los controladores firmados.

- La consola de recuperación: Permite problemas utilizando un numero limitado de comandos, se pueden habilitar o deshabilitar servicios, recuperar el sector de arranque principal o copiar archivos de sistema desde un disco. Esta utilidad deberá ser utilizada únicamente por usuarios avanzados y administradores, y se necesita utilizar la contraseña del administrador.

Reiniciamos equipo – con CD de instalacion

en la unidad, entramos en el CD. Elegimos opcion Consola de recuperacion (R),

entramos en la consola, elegimos unidad donde tenemos instalado el S.O. asi llegamos

a D:WINDOWS>, exit para salir.

REGISTRO DE WINOWS

La BBDD del Registro es una BBDD

jerarquizada donde se guarda la información de configuración de Windows Server.

Esta organizada por categorías con sus respectivas subcategorías, claves,

subclaves y entradas.

Se debe realizar una copia de

seguridad del Registro antes de realizar cambios., De todas maneras, aunque se

cometa un error al modificar una entrada en el Registro, al reiniciar, si se

produce algún error critico; mostrará un mensaje en el que se podrá escoger la última

configuración válida conocida y perderá los cambios realizados que

motivaron el error

Inicio – ejecutar - REGEDIT

CATEGORIAS Y FUNCIONES

HKEY_CLASSES_ROOT:

Contiene archivos y vínculos OLE y datos de asociación de archivos y clase.

También están en HKEY_LOCAL_MACHINE\SOFTWARE\classes o en

HAKEY_CURRENT_USER\SOFTWARE\classes.

HKEY_CURRENT_USER:

Muestra el perfil del usuario actual ( Carpetas del usuario, configuración del

escritorio y las configuraciones del panel de control. Es un subconjunto de la

información de HKEY_USER correspondiente al usuario actual.

HKEY_LOCAL_MACHINE:

La mas importante del Registro. Contiene información sobre le Hardware y

Software del equipo. Hay zonas que se reconstruyen cada vez que se inicia el

ordenador para reflejar la actual configuración del Hardware.

HKEY_USERS:

Contiene todos los perfiles de usuarios. Después del primer inicio solo

encontrara dos tipos de perfiles; El perfil por defecto y los de usuarios

existentes.

HKEY_CURRENT_CONFIG: Se

encuentran las configuraciones actuales de Software y Hardware del equipo. Es

un subconjunto de HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Hardware

Profiles\Current, correspondiente a la configuraron actual.

TIPOS DE DATOS Y

DESCRICPCION

- REG_BINARY: De tipo binario, sin procesar y se presenta en formato Hexadecimal. Para modificarlo, es recomendable utilizar las utilidades que permiten modificarlos desde el Panel de Control.

- REG_DWORD: Representados por un numero de 4bytes de longitud y se presenta en formato binario, hexadecimal o decimal.

- REG_EXPAND_SZ: Cadena de datos de longitud variable.

- REG_MULTI_SZ: Cadena múltiple de datos.

- REG_SZ: Cadena de texto de longitud baja.

- REG_FULL_RESOURCE_DESCRIPTOR: Serie de tablas anidadas diseñadas para almacenar una lista de recursos.

EL

ADMINISTRADOR DE DISPOSITIVOS

Windows

dispone de una utilidad que permite ver la configuración de los dispotivos

instalados en el equipo y añadir o actuaizar sus controladores

Se

entra desde:

PANEL

DE CONTROL - SISTEMA - HARDWARE

Se

abre el panel de propiedades de sistema,

pulsamos HARDWARE, buscamos el administrador de dispositivos.

Seleccionamos

el dispositivo.

Pestaña

General: nos da un botón solucionar de problemas.

Pestaña Opciones avanzadas:

Pestaña Controlador:

Detalles del controlador

Actualizar controlador

Volver al controlador anterior

Pestaña

recursos: Nos dice el recurso que se esta utilizando

LAS ACTUALIZACIONES AUTOMÁTICAS

Las

empresas de software recomiendas la actualización periódica por Internet de sus

programas informáticos, cuando estos están instalados en el equipo. Añaden

funcionalidades nuevos, mejoran las ya existentes y corrigen agujeros de

seguridad , si las actualizaciones pendientes son varias y frecuentes y se realizan

todas sistemáticamente, el ordenador dejara de funcionar de forma correcta por

un tiempo. Por ello conviene configurar adecuadamente dichas actualizaciones.

panel

de control - sistema -

-Actualizaciones automáticas.

Primer

click- mantener el equipo al dia.

Configuración:

-Boton

de actualizaciones rechazadas, si no hemos querido instalar algún actualización

Windows la elimina.

PAQUETES

DE INSTALACIÓN:

Los

paquetes de distribución son paquetes de software que contienen la información

necesaria para automatizar su instalación sin necesidad de intervención del

usuario en dicho proceso, no precisando que se indique el numero de serie del

producto , ni el lugar de instalación del paquete, ni ningún otro parámetro,

pues toda esa información ya va contenida

en el propio fichero (un fichero.msi.)

Este

método permite que la instalación de los paquetes de distribución se puedan

hacer de forma desatendida y que el servidor distribuya el paquete a las

estaciones de trabajo o los usuarios del dominio.

-

El instalador de Windows (WindowsInstaller) es un motor para la instalación,

mantenimiento y eliminación de programas en Windows.

-

Los paquetes de distribución que incorporan una BBDD que almacena todas las

instrucciones y los datos requeridos para instalar y desinstalar las

aplicaciones, llevando a cabo el instalador todas las tareas propias de la

instalación; copiar archivos del disco duro, realizar modificaciones del

Registro, crear accesos directos en el escritorio.

29-10-2010 192-168-0-150

PAQUETES DE INSTALACIÓN

Paquetes

MSI:

Son los paquetes de instalación de software. Los proporciona el distribuidor de

software para facilitar la instalación

de una aplicación concreta, debían de mantener estos archivos, junto con

cualquier otro archivo necesario, en el punto de distancia del software

administrado.

Paquetes

MST:

Son los paquetes de transformación de software. Se pueden distribuir como

parches o actualizaciones para solucionar problemas; las revisiones no deben

usarse para cambios importantes y sus efectos están limitados.

-

Pues

no pueden eliminar componentes o características,

-

no

pueden cambiar los códigos de producto y

-

no

pueden eliminar ni cambiar los nombres e los archivos o las claves del

Registro.

Paquetes

MSP:

Permiten personalizar la instalación de un paquete MSI al realizarse la

asignación o publicación, pudiendo modificar ciertos parámetros base de la

instalación que por defecto realiza el paquete MSI al que transforma.

Ficheros

ZAP:

No son paquetes en sí mismos, si no archivos similares a al archivos que se

crean con un editor de texto. Sólo permiten publicar (no asignar) y especifican

la ruta de red a un programa de instalación ejecutable, debiendo disponer el

mismo que realice dicha instalación de derechos de escritura en el equipo local.

En

la carpeta de instalación se deben colgar archivos de tres tipos:

-

Publicada: El paquete aparecerá como disponible en

aplicaciones de red para que el usuario pueda instalar o desinstalar cuando le

parezca, aunque existe la posibilidad de efectuar la instalación automática.

-

Asignada: La aplicación se instalara la próxima vez

que se ponga en marcha el equipo o inicie sesión de usuario, de forma

incondicional.

-

Avanzada: Se mostrarán las propiedades del paquete.

Se podrá indicar si la aplicación se publicara o asignara, si se instalara

automáticamente, si aparecerá como aplicación disponible para agregar, etc.

INSTALACION

DE APLICACIONES

-

Desde

Internet

-

Desde

CD

-

No

necesitan instalación.

TEMA

5 ADMINISTRACION

DE SOFTWARE DE BASE

LOS

USUARIOS

-Las

cuentas de usuario representan a una persona y se utilizan para iniciar

sesiones en la red y tener acceso a los

recursos.

-Una

cuenta de usuario permite que un usuario inicie sesiones en equipos y /o

dominios con una identidad que se puede autentificar y autorizar para tener

acceso a los recursos del dominio. Cada usuario debe tener su propia cuenta de

usuario y su propia contraseña única. se utiliza para :

- Autentificar la identidad del

usuario

- Autorizar o denegar el acceso a

los recursos del dominio

- Administrador otros aspectos de la

seguridad

- Auditar las acciones realizadas

con la cuenta de usuario.

Se

proporcionan dos cuentas de usuario predefinidas que se crean en el proceso de

instalacion.

-Administrador:

Permite administrar el equipo en el que se creo. Esta cuenta puede ser

renombrada o deshabilitada pero no puede ser borrada. Es importante renombrar y

proteger esta cuenta con una contraseña especial, así como crear otras cuentas

de administrador para proteger mejor la seguridad del servidor.

-Invitado:

Suele estar deshabilitada pero puede habilitarse si se desea que alguien pueda

conectarse al dominio o al equipo con ella. Esta cuenta puede borrarse y

renombrarse.

USUARIO

LOCAL: Es una cuenta a la que se pueden conceder permisos para el equipo en

donde se está creando la cuenta. Esta disponible en equipos que no sean

controladores de dominio. Server 2003, Server

2008, Windows XP, Windows Vista, Windows 7.

practica:

miPC - boton dcho-administrar

para

crear un usuario: usuarios y grupos locales-usuarios, sobre usuario bton dcho -

nuevo usuario - rellenar datos.

Para

dar permisos al usuario: accedemos al usuario: y propiedades.

Miembro de: se asigna el usuario a

un grupo con perfiles definidos.

Perfil: Asiganmos la ruta de acceso

al perfil de usuario.

Entorno: se configura el entorno de

inicio de los servicios de Terminal Server de Usuario.

LOS

PERFILES DE USUARIO

-Herramienta

de Windows para configurar el entorno de trabajo de los usuarios de red. Se

pueden especificar el aspecto del escritorio, la barra de tareas, el contenido

del menu unicio, etc. incluidos programas o aplicaciones.

Perfil

local:

Solo es accesible desde la estación que esta creado. Los usuarios pueden

acceder a varias estaciones y pueden tener un perfil en cada una de ellas.

Perfil

temporal:

Se crea cuando produce un error en la carga del perfil de usuario. Este se

elimina al final de la sesión y no se almacenan los cambios realizados por el

usuario en la configuración del escritorio y los archivos.

Perfil

de red:

Se conectan a un servidor Windows Server 2003/2008 pueden tener perfiles. se

puede acceder al perfil independientemente de la estación en que se este

conectado.

a-Perfil móvil: Es

asignado a cada usuario por los administradores pero puede ser modificado por

el usuario y los cambios permanecerán después de finalizar la conexión.

b-Perfil obligatorio: Igual

al perfil móvil para asegurar que los usuarios trabajan en un entorno común.

Los cambios realizados por los

usuarios se pierden al finalizar la conexión. Solo pueden ser modificados y

guardados sus cambios por los administradores.

c-Perfil super-obligatorio:

Disponible en Windows Vista, 7 y Server 2008, igual que el obligatorio pero con

un nivel de seguridad. Cuando

el usuario se conecta al servidor, si no se puede cargar este perfil, no se

permitirá conectarse, ni con un perfil temporal.

practica-----

Administrador

de equipos- usuarios-propiedades-pestaña perfil:

Ruta

de acceso al perfil:

Ponemos una ruta para cuando creamos el usuario accedemos a esa ruta.

Secuencia

de comandos de inicio de sesión: Es un (Scrip) Archivo de proceso de datos que

se ejecuta automáticamente cuando el usuario inicia una sesión de red. Tiene

una extensión. BAT, aunque también puede ser un programa ejecutable.

Ruta

de acceso local:

Indica el directorio privado de cada usuario donde puede almacenar sus archivos

y programas, así mismo, es el directorio predeterminado que se utilizara en el

símbolo del sistema y en todas las aplicaciones que no tienen definido in

directorio de trabajo. Facilita la tarea de hacer copias de seguridad de los

archivos de cada usuario y su eliminación cuando se elimina el usuario

Conectar

a una unidad de red:

Indica la letra deseada que esta conectada al directorio de red, un directorio

compartido, privado de cada usuario, donde puede almacenar archivos y programas

incompatible con la ruta de acceso local.

Ruta

de acceso local. en Administrador creamos la carpeta con el nombre de usuario,

luego al acceder con ese nombre de usuario en CMD nos aparece la ruta

c:\jgarcia

LAS

IDENTIDADES ESPECIALES

Se

instalan al instalar el sistema operativo, sirven a nivel de permisos.

-

Inicio

de sesión anónimo: Corresponde a un usuario que se ha registrado de forma

anónima.

-

Grupo Creador: Corresponde al grupo que creo o que tiene la propiedad del

objeto.

-

Propietario creador: Corresponde al usuario que creó o que tiene la propiedad del objeto.

-

Interactivo: usuario que acceden al equipo de forma local o a través de una

conexión de escritorio remoto.

-

Lotes: Corresponde a los

usuarios que han iniciado sesión en un recurso de cola por proceso por lotes.

-

Todos: Todos los usuarios.

-

Usuarios autentificados: usuarios u equipos que han sido autentificados por el

sistema.

LOS

GRUPOS

Se

utilizan para agregar a los usuarios de forma que se puedan asignar permisos

mas fácilmente a dichos usuarios y hacer sencilla sus administración. Se pueden

incorporar usuarios a uno o varios grupos teniendo en cada uno de ellos, unos

permisos determinados que le permitirán realizar distintas funciones.

LOS

GRUPOS LOCALES

Es

una cuenta a la que se pueden conceder permisos y derechos para el equipo donde

se esta creando y a la que se pueden agregar usuarios locales, así como

usuarios, grupos y equipos de un dominio al que pertenece el equipo.

6- SISTEMAS DE ARCHIVOS

Para

poder almacenar datos en un disco, estos se deben guardar respetando una serie

de normas y restricciones, que vienen impuestos por el sistema de archivos

implementado. El sistema de archivos determinara la estructura, nombre, forma

de acceso, uso y protección de los archivos que se guardaran en disco.

Cada

S.O dispone de su propio sistema de archivos, aunque todos tiene el mismo

objetivo: Permitir al usuario un manejo fácil y lógico de sus archivos

abstrayéndose de las particularidades de los dispositivos físicos empleados.

Los

archivos

son los encargados de contener los datos, mientras que los directorios son los

objetos cuya misión principal es permitir una mayor organización de los archivos

dentro del disco.

Un

directorio

es un contenedor que puede contener archivos y otros directorios dentro de él.

Se puede llegar a crear una jerarquía en forma de árbol que simplifica la tarea

de organizar y estructurar los archivos dentro de un disco lo que contiene en

realidad son la posición del sector del disco en el que comienzan y que

permitirá al S.O recuperar su contenido

del disco.

6.2 LOS ARCHIVOS

Es

la forma de almacenar información en el disco y poder volverla a leer mas

adelante, sin que el usuario tenga que preocuparse por la forma y lugar físico

de almacenamiento de la información ni del funcionamiento real de los discos.

Las

reglas para nombrar los archivos varían de un sistema de archivo a otro.

Antes (MS-DOS, Windows < 95) permitían

cadenas de hasta 8 caracteres para el nombre de archivos, ahora 255 caracteres.

Windows

no diferencia entre mayúsculas y minúsculas, mientras que Linux sí. La mayoría

de los S.O utilizan nombres de archivos con dos partes, separadas por un punto

(documento.doc). A la parte posterior del nombre se le denomina extensión de

archivo y determina que tipo de archivo es.

NombreArchivo.extencionArchivo

Junto

con el nombre del archivo, el S.O almacena también unos atributos que califican

el archivo. Estos atributos varian e un S.O a otro.

-

S: Atributo de sistema (System). Indica si el archivo

pertenece al S.O o no.

-

H: Atributo de oculto (Hidden) Indica si el archivo esta

oculto. En este caso, no se visualizara al hacer un listado del directorio.

-

R: Atributo de solo lectura (Ready Only). Indica si el

archivo es de solo lectura o se permite también su escritura.

-

A: Atributo de archivo: se suele cambiar cuando se modifica

el archivo su mayor utilidad es poder determinar que archivos se modificaron

desde la última copia de seguridad y por tanto que hay que añadir a la actual

cuado se realice una copia de seguridad incremental.

-

Fecha: Almacena la fecha de creación o modificación

del archivo.

-

Hora: Almacena la hora de creación o modificación del archivo.

-

Tamaño: Almacena el tamaño que ocupa el archivo.

6.2.2 TIPOS DE

ARCHIVOS

Se

pueden dividir en dos grandes grupos: EJECUTABLES o de DATOS.

-

La

diferencia principal es que los EJECUTABLES están creados para funcionar por si

mismos y los de DATOS almacenan información que tendrá que ser utilizada con

ayuda de algún programa.

-

La

mayoría de los programas llevan otros archivos necesarios aparte del

ejecutable. Estos archivos adjuntos son necesarios para el buen funcionamiento

del programa y aunque pueden tener formatos distintos, no pueden ser separados

de su programa original.

Dentro de los archivos de datos se crean

categorías, por la temática o clase de información que almacenan.

-

Sistema: Los archivos

necesarios para el funcionamiento interno del S.O así como los diferentes

programas que trabajan en el. No es recomendable moverlos, editarlos, o

variarlos de ningún modo por que puede afectar al buen funcionamiento del

sistema.

- Audio: Son todos los que contienen

sonidos. Las diferentes extensiones tienden al formato de compresión utilizado

para convertir el sonido real en digital.

-

Video: Los formatos de video no solo contienen

información sino también el sonido que los acompaña. Puede pasar que al

intentar reproducir un video solo se escuche el sonido, es debido al formato de

compresión utilizado en ello que puede no ser reconocido por el ordenador. Es

recomendable tener actualizados los codecs de

cada formato.

-

Comprimidos: Los formatos de compresión son de gran

utilidad a la hora de almacenar la información, ya que hacen que ocupan el

menor espacio posible y que se puedan reunir varios ficheros en uno solo.

-

Imágenes: las imágenes y sus formatos utilizan un

método de representación distinto y algunos ofrecen mayor calidad que otros.

También cabe destacar que muchos programas de edición grafica utilizan sus

propios formatos de trabajo con imágenes.

-

Texto: Dentro de los documentos de texto hay que

diferenciar entre el texto plano y el enriquecido. Es decir los que guardan las

letras y los que permiten asignar un formato: fuente, color, tamaño… etc.

-

Imágenes de CD/DVD: Se utilizan para guardar en un

archivo único lo incluido dentro de un CD/DVD. Su nombre proviene de que son

exactamente iguales a lo guardado en el disco. Como una imagen reflejada en el

espejo. Con ella se pueden hacer múltiples copias idénticas de un

disco.(ISO-IMG-CUE)

-

Programas: La mayoría de los programas tienen formatos

de archivo propios para utilizarlos en distintas funciones (DOC, DAT, XLS,

PPS…).

6.3

LOS DIRECTORIOS

División

lógica de almacenamiento de archivos u otros subdirectorios. Constituyen una

estructura jerárquica en forma de árbol. El usuario se encuentra en un

directorio y a menos que se indique otra cosa, todos los archivos se buscan o

se crean en ese directorio.

En

todos los sistemas de archivos hay un directorio llamada Raíz (ROOT), que es el

directorio que contiene todos los demás directorios y archivos.

-

Ruta

de acceso absoluta: Para acceder desde la raíz.

-

Ruta

de acceso relativa: Para acceder desde un directorio cualquiera.

Muchos

de los S.O implementan un sistema jerárquico de directorios tiene dos entradas

especiales en cada uno de sus directorios “.” Y “..” que hacen

referencia al directorio activo y al directorio padre ( de nivel superior).

Permiten navegar de un modo más cómodo.

Es

recomendable que los directorios tengan nombres que sean lo mas descriptivo

posible de los archivos que contiene.

ATRBUTOS

DE LOS DIRECTORIOS:

H: Atributo de oculto

(Hidden). Indica si el directorio esta oculto. En este caso, no se visualizara

al hacer un listado del directorio.

R: Atributo de sólo

lectura (Ready Only). Indica si los archivos son de solo lectura o se permite

también su escritura.

A: Se suele cambiar

cuando se modifica el directorio. Nos puede indicar que directorios se cambiaran

desde la última copia de seguridad, por lo que nos facilitara la copia de

seguridad incremental.

FECHA: Es el atributo que

almacena la fecha de la creación o modificación del directorio

HORA: Es el atributo que

almacenara la hora de la creación o modificación del directorio.

DIRECCIONES

RELATIVAS Y ABSOLUTAS.

1- passwd – paswd 2

ABSOLUTA: cd /etc/passwd2

RELATIVA: cd../../etc/passwd2

2- dev – tty

cd tty

cd/dev/tty

3- etc – conse

cd/u/conse

cd../u/conse

4- passwd2 – lp

cd/dev/lp

cd../../dev/lp

5- lp – stud1

cd/u/conse/stud1

cd../../u/conse/stud1

6- dermandy – u

cd/u

cd../../u

(esta forma es incorrecta)

7- bim2 – bim

cd/usr/bim

cd../../bim

8- tmp2 – passwd2

cd/etc/passwd2

cd../../etc/passwd2

11-2010

6.4

IMPLEMENTACION DEL SISTEMA DE ARCHIVOS

El

aspecto clave de la implementación del almacenamiento de archivos es el

registro de los bloques asociados a cada archivo. Cada sistema de archivos

implementa métodos distintos para solucionar el problema.

Un

bloque está compuesto por un determinado número de sectores que se

asocian a un único archivo. Un archivo se almacena en uno o más bloques de

sectores.

Es

importante la elección del tamaño del bloque. Si es muy grande y se le asigna

un archivo pequeño se desperdiciara gran parte de la capacidad del disco. Si el

bloque es pequeño, harán falta muchos bloques por lo que se tardara mucho en

leerlo al tener que localizar en disco todos los bloques. Linux y Windows

tienen bloque de 512B, 1KB o 2KB.

Técnicas para

implementar lo mejor posible los archivos

Asignación

Adyacente Consiste

en almacenar los archivos mediante bloques adyacentes en disco. En el

directorio se guarda la dirección en la que comienza el primer bloque, y los

demás se encuentran a continuación. Es de fácil implementación, pero es

necesario conocer con anterioridad el número de bloques que ocupara el fichero

y esto no suele ocurrir. Genera una gran fragmentación de disco, que produce

perdida de espacio.

Asignación

en forma de lista ligada: El directorio contiene la dirección del primer bloque y

cada bloque contiene la dirección del siguiente o el valor NULL si es el último

bloque del fichero. Se consigue aprovechar todos los bloques del disco y se

evita perder capacidad por la fragmentación. (Se guarda aprovechando los

bloques vacíos en la memoria).

Asignación

en forma de lista ligada y un índice (FAT16-FAT32): Se crea una tabla

con un registro por cada uno de los bloques de disco, en cada registro se

indica si dicho bloque esta libre (null) o cual es la dirección del siguiente

bloque. En el directorio se asocia con el nombre del archivo o el número de

bloque en el que comienza dicho archivo. Con dato y mediante la tabla, se puede

averiguar la dirección de todos los bloques que componen un archivo siguiendo

la lista ligada.

Todo

el bloque estará disponible para los datos, además, el acceso a un bloque es

mucho más rápido, ya que aunque también haya que seguir la cadena de bloques,

no es necesario acceder a disco.

NTFS: No hay áreas de

disco reservadas como para FAT. Todos los datos están contenidos

en archivos. Todo en una partición NTFS es un archivo, incluso la MFT (master faith table), que es una base

de datos los archivos y las carpetas de la partición que incluye su nombre,

ubicación, tamaño y permisos, así como sus atributos y otra información.

LINUX:

Un sistema de archivos basada en INODOS. Se asocia cada archivo a una

tabla llamada inodo, que contiene los atributos y direcciones en disco de los

bloques de archivo.

Las

últimas entradas del inodo se reservan para cuando el archivo ocupa mas bloques

de los que el inodo pueda almacenar. Pueden contener la dirección de otro

bloque en la que se guardan las demás direcciones de los bloques de archivo, Se

le llama bloque indirecto. Cuando Linux abre un archivo lo primero que hace es

cargaren memoria su inodo para que el proceso sea lo mas rápido posible.

Dir

bloque1

|

2.

|

3.

|

Bloque

à

|

TABLA

REGISTRO ASIGNACION DE BLOQUES

Nº

Bloque

|

0

|

1

|

2

|

3

|

4

|

5

|

6

|

7

|

8

|

9

|

10

|

11

|

12

|

13

|

,,

|

,,

|

M-2

|

M-1

|

DIR.

SGTE BLOQUE

|

13

|

3

|

7

|

0

|

2

|

1

|

11

|

M-2

|

0

|

4

|

0

|

1

|

2

|

3

|

4

|

5

|

6

|

7

|

8

|

9

|

10

|

11

|

12

|

13

|

,,

|

,,

|

,,

|

,,

|

M-2

|

M-1

|

6-2-3-7-1-13

10-11-M2-4

Ejercicios

1.

Nº

Bloque

|

0

|

1

|

2

|

3

|

4

|

5

|

6

|

7

|

8

|

9

|

10

|

11

|

12

|

13

|

14

|

15

|

16

|

17

|

18

|

19

|

20

|

21

|

21

|

3

|

8

|

0

|

6

|

10

|

1

|

4

|

0

|

12

|

19

|

7

|

2

|

16

|

13

|

0

|

1-

Cuantos

y que bloques ocupa el archivo cuyo primer bloque es el numero 20?

Ocupa 5 bloques:

20-13-7-1-21//

2-

Cuantos

y que bloques ocupa el archivo cuyo primer bloque es el numero 11?

Ocupa 8 bloques:

11-12-19-16-2-3-8-4//

3-

Hay

algún otro fichero en disco?

Si, 5-6-10//

4-

Que

bloques están disponibles para el SO? 0-9-14-15-17-18

2-

Nº

Bloque

|

0

|

1

|

2

|

3

|

4

|

5

|

6

|

7

|

8

|

9

|

10

|

11

|

12

|

13

|

14

|

15

|

16

|

17

|

18

|

19

|

20

|

21

|

10

|

0

|

11

|

0

|

15

|

0

|

0

|

9

|

3

|

20

|

12

|

14

|

2

|

5-

Cuantos

y que bloques ocupa el archivo cuyo primer bloque es el numero 8?

Ocupa 4 bloques: 8-15-12-3//

6-

Cuantos

y que bloques ocupa el archivo cuyo primer bloque es el numero 19?

Ocupa 5 bloques: 19-14-20-2-10//

7-

Hay

algún otro fichero en disco?

Si, Ocupa 4-11-9

Si Ocupa, 6

8-

Que

bloques están disponibles para el SO? 0-1-5-7-13-16-17-18-21

16-11-2010

6.5

TIPOS DE SISTEMAS

DEARCHIVOS

FAT16: MS-DOS, Windows 95,

98, NT, 2000, XP, Vista, Server 2003 y 2008. Permite trabajar con particiones

hasta 2GB, las unidades de asignación son de 32KB, el tamaño máximo de un archivo

es de 2GB, los volúmenes pueden llegar hasta 2GB, no distingue entre mayúsculas

y minúsculas en los nombres e archivos y directorios, y no soporta dominios.

FAT32: Windows 95, 98,

2000, XP, Vista, 7 , Server 2003 y 2008, permite trabajar con particiones

mayores de 2GB, las unidades de asignación son de 4KB, l tamaño máximo de

archivos es de 4GB, los volúmenes pueden llegar hasta 2TB, no distingue entre

mayúsculas y minúsculas en los nombres de archivos y directorios y no soporta

dominios.

Para

usar dominios tenemos que utilizar otro sistema de archivos.

NTFS: Permite nombres de

archivos de hasta 256 caracteres, ordenación de directorios, atributos de

acceso a archivos, reparto de unidades en varios discos duros, reflexión de

discos duros y registro de actividades. Se puede acceder al Directorio Activo,

dominio Server, utiliza cuotas de disco para cada usuario, cifrada y compresión

de archivos, almacenamiento remoto, dispone de una herramienta de

desfragmentación y utilización de archivos similares a los realizados en Linux.

El tamaño máximo de un archivo solo esta limitado por el tamaño del volumen.

Distingue entre mayúsculas y minúsculas

SISTEMA

DE ARCHIVOS EXTENDIDO3: (ext3fs) Es uno de los mas eficientes y flexibles

sistemas de archivos se puede acceder desde Linux, permite hasta 256 caracteres

en los nombre de los archivos, el tamaño máximo de archivo es de 2GB. Distingue

entre mayúsculas y minúsculas en los nombres de archivos y directorios. Dispone

de un registro de diario que permite almacenar la información necesaria para

reestablecer los datos afectados por una transacción en caso de que esta falle.

EXT4FS: Evolución del 3fs,

permite hasta 256 caracteres en los nombres de archivos y el tamaño máximo de

un archivo es de 16TB. Distingue entre mayúsculas y minúsculas, y dispone de un

registro de diario igual que ext3fs.

HPFS-OS/2: Mejoraba la FAT, 256 caracteres.

6.6

LOS SISTEMAS

TRANSACCIONALES

Una

transacción es un conjunto de operaciones en las que se ejecutan todas ellas o

no se ejecuta ninguna. Las ordenes de ejecución se envían todas una a una, pero

el efecto se realiza al final, mediante una única instrucción: COMMIT (realizar la transacción) o ROLLBACK (deshacer la transacción). Por

defecto, una transacción no finalizada debe llevar un rollback automático.

El

concepto de transacción no es nuevo, ya que se utiliza desde hace muchos años

sobre todo en BBDD. Lo que si es reciente es aplicado en el contexto de los

sistemas de archivos.

En

un sistema de archivo transaccional el estado del sistema de archivos siempre

es coherente en disco. Los sistemas de archivos transaccionales sobrescriben

los datos en el momento y si el equipo se queda sin alimentación, entre el

momento en que se asigna un bloque de datos y se vincula a un directorio, el

sistema de archivos quedaría en estado incoherente. Este problema se intentaba

solucionar verificando el sistema de archivos e intentando reparar cualquier

incoherencia del proceso, pero es un problema de difícil solución para los

administradores y nunca garantizaba la solución a todos los problemas que

pudiera haber.

Lo

sistemas de archivos incorporan el concepto de registro de diario. Guarda las

acciones en un disco aparte, el cual se puede volver a reproducir con seguridad

si el sistema se bloquea. Este proceso supone cargas innecesarias al sistema,

por que los datos se deben escribir dos veces y a menudo provoca una nueva

fuente de problemas, por ejemplo, no poder volver a reproducir correctamente el

registro de diario.

Con

un sistema de archivos transaccional, los datos se administran mediante la

semántica copia por escritura,

(COW) Los datos nunca se sobrescriben y ninguna secuencia de operaciones se

compromete ni se ignora por completo. Este mecanismo hace que el sistema e

archivos nunca puedan dañarse por una interrupción imprevista de la

alimentación o un bloqueo del sistema.

Cuando

hay que modificar algún archivo, se escriben sus datos en un nuevo bloque en

lugar de sobrescribirlos y cuando todo este correcto, se borrara el antiguo con

los datos iniciales.

-

El

estado en disco siempre es válido.

-

Las

copias de seguridad son coherente y fiables.

-

Se

pueden deshacer las modificaciones de los datos hasta un momento determinado.

Linux

-

Ext3cow

-

Btrfs

Solaris

-

ZFS

6.7

LOS SISTEMAS DE

ARCHIVOS DISTRIBUIDOS

Un

DFS permite que los directorios localizados en cualquier lugar de una red sean

visualizados como un árbol de directorios únicos sin necesidad de que los

usuarios sepan en que servidor reside cada archivo. También se le denomina

sistema de archivos en red.

Se

puede utilizar el sistema de archivos distribuido:

-

Si

se espera agrupar servidores de archivos nuevos o modificar las ubicaciones de

los archivos.

-

Si

los usuarios que tienen acceso a las carpetas compartidas están distribuidos

por uno o varios sitios.

-

Si

la mayor parte de los usuarios necesitan acceder a carpetas compartidas de

varios servidores

-

Si

el equilibrio de la carga del servidor se puede mejorar distribuyendo las

carpetas compartidas.

-

Si

los usuarios precisan de un acceso ininterrumpido a las carpetas compartidas.

-

Si

se dispone de sitices web para uso interno o externo

-

Si

se utiliza el sistema de archivos NTFS, NFS,AFS,DCE,DFS…

6.8

SISTEMAS DE ARCHIVOS

CIFRADOS

Permite

a los usuarios almacenar sus datos en el disco de forma cifrada. El cifrado es

el proceso de conversión de los datos a un formato que no puede ser leído por

otro usuario. Cuando un usuario cifra un archivo, este permanece

automáticamente cifrado mientras este almacenado en disco.

El

descifrado es el proceso de conversión de los datos de un formato cifrado a su

formato original. Cuando un usuario descifra un archivo, este permanece

descifrado mientras este almacenado en disco.

Los

agentes de recuperación designados pueden recuperar datos cifrados por otro

usuario. De esta forma, se asegura la accesibilidad a los datos si el usuario

que los cifró ya no esta disponible o ha perdido su clave privada.

Se

pueden cifrar archivos y directorios en volúmenes de unidades formateadas para

ser utilizadas por Windows y Linux.

6.9

SISTEMAS DE ARCHIVOS

VIRTUALES

Es

una capa de abstracción encima de un sistema de archivos en concreto. El

propósito de una VFS es permitir que las aplicaciones cliente tengan acceso a

distintos tipos de sistemas de archivos de una manera uniforme. Se utiliza como

puente sobre los sistemas de archivos Windows, de MAC OS y Linux, de modo que

las aplicaciones accedan a los archivos sin saber a que tipo de sistema de

archivo están teniendo acceso.

Los

archivos son de tipo texto o binarios. Sin embargo el directorio /proc de Linux contiene otro tipo de

archivos llamado archivo virtual, ya que contiene una gran cantidad de

información con detalles de hardware del sistema y cualquier proceso que este

ejecutándose en ese momento. Algunos de dichos archivos pueden ser manipulados

por los usuarios y las aplicaciones para comunicar al Kernel cambios en la

configuración.

7.

ADMINISTRACION Y

ASEGURAMIENTO DE LA

INFORMACION

7.1 LA ORGANIZACIÓN DE

LOS DISCO DUROS

7.1.1 LAS PARTICIONES

En

un disco básico la partición hace que un disco duro, o una parte de él, pueda

ser utilizado como medio de almacenamiento. Constituyen la manera en que se

divide el disco físico, de forma que cada una de las particiones funciona como

si fuera una unidad separada.

-

Particiones primarias. Son reconocidas por la BIOS del ordenador como

capaces de iniciar el S.O desde ellas. Disponen de un sector de arranque (BOOT

SECTOR), que es el que se encarga de cargar el S.O, y una de las particiones

primarias estar declarada como activa.

-

Particiones Secundarias o extendidas. Se forma en las

áreas del disco duro que no tienen particiones primarias y están contiguas. Las

particiones extendidas deben estar configuradas en unidades lógicas para

poderse utilizar para almacenar información.

Las particiones secundarias se pueden dividir

en una o varias unidades lógicas, que son partes mas pequeñas de la partición.

Con

un programa de inicialización adecuado se puede seleccionar entre diferentes

S.O para iniciar el que se desee, Cada uno de ellos deberá estar en su partición

y el programa de inicialización pondrá la partición seleccionada como activa.

Las particiones deben estar formateadas para establecer letras de unidades que

van desde C: en adelante.

7.1.2 LOS VOLUMENES

En

un disco dinámico, un volumen es una parte de un disco físico que funciona

igual que una unidad separada. Es equivalente a las particiones primarias de

los discos básicos.

7.1.3 RAID

El

termino RAID significa, Redundant Array

of Independent Disks, y su filosofía consiste en disponer de varias unidades

de disco conectadas entre si por medio de controladores, software o combinación

de ambos, de manera que, cuando una unidad fisica de disco falle o se venga

abajo, los datos que se encontraran en dicha unidad no se pierdan su no que se

reconstruyan usando la paridad de los mismo.

-

RAID 0, La información se divide entre todos los

discos de sistema, de forma que no se establece ningún tipo de redundancia.

Ventajas, proporciona alto

rendimiento, tiempo de arranque muy bajos y posibilidad de acceso en paralelo.

No tiene coste adicional. Se emplea toda la capacidad de disco.

Inconvenientes, No es verdaderamente un disco RAID ya que no

presenta integridad de los datos. Un error en uno de los discos implica la

perdida total de los datos.

-

RAID 1, También conocido como MDA (Mirrored Disk

Array). En esta configuración los discos se asocian por parejas y cada una de

ellas almacenara la misma información. Cada pareja está formada por un disco

primario, donde se leen y se escriben los datos, y un disco espejo, donde

solamente se escriben las modificaciones y en el que se leerán los datos cuando

el primero que falle.

Ventajas: En caso de error de

uno de los discos se recuperan todos los datos. Es la arquitectura mas rápida

que presenta tolerancia a fallo. Con un mínimo de dos discos es suficiente.

Inconveniente: Es bastante caro, ya

que se emplea el doble de espacio del necesario.

-

RAID 5, Es un

sistema de discos independientes con integración códigos de error mediante

paridad, en donde los datos y la paridad

se guardan en los mismos discos por lo que se consigue aumentar la velocidad de

demanda. La paridad nunca se guarda en los discos que contiene los datos que

han generado dicha paridad, ya que, en el caso de que uno de ellos se estropeara, bastaría con

regenerar los discos para que el dato pudiera volver a reestablecerse.

Ventajas: Alto rendimiento en

aplicaciones con gran demanda de velocidad. No se desaprovecha ningún disco

exclusivamente para almacenar códigos de paridad. Se pueden recuperar los

datos.

Inconvenientes: Bajo rendimiento en

escritura. Se requiere un mínimo de tres discos.

7.1.4 DISCOS BASICOS

Y DINAMICOS

Windows

(a partir de Server 2003) soporta dos tipos de discos: básicos y dinámicos.

Aunque ambos pueden existir en un mismo sistema, un mismo volumen formado por

uno o más discos, debe utilizar únicamente uno de ellos.

-

Un disco básico,

es un disco físico que contiene particiones primarias, particiones extendidas o

dispositivos lógicos (Las particiones y las unidades lógicas de los discos

básicos se conocen como volúmenes básicos). Windows Server 2003/2008 no soporta

los volúmenes básicos multidisco creados por Windows NT o Server 2000. Es

necesario hacer una copia de seguridad y eliminar estos volúmenes o

convertirlos en discos dinámicos antes de instalar Windows Server 2003/2008.

-

Un disco dinámico

es un disco físico que contiene volúmenes dinámicos creados por Windows

Server 2003/02008 (un

volumen dinámico

es una parte de un disco físico que funciona igual que una unidad separada. Es

equivalente a las particiones primarias de los discos básicos. No pueden

contener particiones o discos lógicos). Pueden contener volúmenes distribuidos,

volúmenes seccionados, volúmenes reflejados y volúmenes RAID 5.

-

Un conjunto de

volúmenes

puede existir en los discos básicos (no en Windows Server 2003/2008) y en los

dinámicos, y es la unión de una o mas áreas de espacio disponible (que pueden

estar en uno o varios discos duros) que, a su vez, pueden dividirse en

particiones y unidades lógicas. Habrá una letra de unidad que representara al

conjunto de volúmenes. Cuando se amplían, los datos previamente existentes no

se ven afectados. Sin embargo, no es posible reducirlos, sino que se deberá

eliminar el conjunto completo. En los discos dinámicos se llama volumen distribuido.

-

Un conjunto de

espejos, puede

existir en los discos básicos (NO EN WS2003/08), e indica dos particiones de

dos discos duros distintos que se configuran para que una sea distinta a la

otra. La partición espejo no aparece en la “Administración de discos” y solo

sirve par reflejar los datos de la otra partición (que entrara en

funcionamiento cuando la primera partición falle). Este método hace que el

nivel de seguridad sea alto (aunque no se evitan los virus que estarían en

ambas particiones). El equivalente en los discos dinámicos se llama volumen

reflejado. Es equivalente a RAID 1.

-

Un conjunto de

bandas,

puede existir en un disco básico (no es WS 2003/08) y es la unión de dos o más

áreas de espacio disponibles (pueden estar en dos o más discos duros) que, a su

vez, se dividirán en bandas. En cada disco duro se creará una partición y todas

ellas tendrán aproximadamente el mismo tamaño. Habrá una letra de unidad que

representara al conjunto de bandas. Pueden ser sin paridad o con paridad

Sin paridad: Se divide cada uno

de los discos duros en partes pequeñas llamadas bandas. Cuando guarde un

archivo no lo hará como se describió en el conjunto de volúmenes, sino que lo

distribuirá en las bandas de todos los discos duros. El acceso es mas rápido

pero tiene el inconveniente de que si se estropea un disco duro se pierde toda

la información del conjunto de bandas. Mayor velocidad en el almacenamiento de

los datos ya que se copian al mismo tiempo en diferentes discos, pero el nivel

de seguridad es menor. En los discos dinámicos se llaman Volúmenes seccionados.

Se corresponde a RAID 0.

Con paridad: la información se

guarda igual que en el conjunto de bandas sin paridad pero guardando, en la

banda de paridad cada fila, información que permitirá recuperar datos de

cualquier banda de dicha fila si dejara de funcionar. Cuando falla una banda se

pueden recuperar los datos defectuosos que contenía aunque pierde velocidad de

almacenamiento. Otro inconveniente es la distribución del espacio libre par

aguardar información en un porcentaje igual al numero de discos duros que

forman parte del conjunto de bandas con paridad, y también, que necesita mayor

cantidad de memoria RAM para no ver disminuido el rendimiento del equipo. El

equivalente en los discos dinámicos es volumen RAID 5.

Para

desasignar espacio en disco entramos en EASUS y liberamos espacio de C,

“RESIZE/MOVE” – reiniciamos el equipo. Entramos de nuevo y tenemos el nuevo

espacio desasignado.

Pulsamos

con boton dch sobre la nueva partición y creamos unidad nueva. Séte a todo. Y

ya tenemos una nueva unidad.

25-11-10

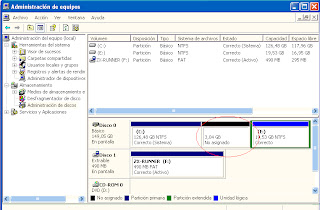

CONVERTIR DISCO BASICO

A DINAMICO

-

Cualquier

Disco que se convierta deberá disponer, al menos de 1MB de espacio libre al

final del disco.

-

Para

convertir los discos básicos, se deberán cerrar todos los programas que se

están ejecutando en ellos.

-

No

se pueden convertir a dinámicos los discos que utilicen una interfaz USB o

Fireware (IEE1394).

-

Una

vez se hayan convertido a dinámicos no se podrá crear y/o contener particiones.

Las particiones contenidas serán volúmenes.

Practica-----------

CONVERTIR DISCO

DINAMICO A BASICO

-

Antes

De realizas la conversión, es necesario mover o realizar una copia de seguridad

de los datos.

-

Para

realizar la conversión el disco no debe contener datos.

-

No

es posible volver a cambiar los volúmenes dinámicos en particiones.

-

Primero,

se deben eliminar todos los volúmenes del disco dinamico y después se realizara

la conversión.

-

Una

vez que se haya cambiado el disco dinámico a básico, únicamente se podrán, en

ese disco, crear particiones y unidades lógicas.

Pulsamos

sobre la barra verde con el boton dch. Y pulsamos eliminar volumen.

Nos

pone no asignado pro sigue siendo dinámico, pulsamos sobre el nombre disco1, botón

derecho y –CONVERTIR EN BASICO.

Convertimos de nuevo

DISCO 1 en dinámico, luego en e espacio

blanco, botón dch, y damos nuevo volumen.

Ponemos la mitad del

espacio puesto que por defecto nos asigna 1Mb lo dejamos en 1024Mb y séte.

Tenemos la mitad del

disco asignado como volumen. Pulsamos sobre la prte nueva con el boton derecho,

y extendemos. Asignando la cantidad que queremos asignar, no el total que

queremos. Nos divide el volumen. Si eliminamos cualquiera de os dos volúmenes.

Se convierte todo en no asignado.

VOLUMENES DISTRIBUIDOS – RAID 0

Se

forma con la unión de dos o más áreas de espacio no asignado que están en dos o

más discos duros.

Cuando

se guardan datos en un volumen distribuido se ocupa el espacio libre del primer

disco, cuando este se ha llenado se pasa al segundo y así sucesivamente.

Utilizar

un volumen distribuido tiene la ventaja de poder utilizar pequeñas partes de espacio

libre para formar un volumen con mayores dimensiones, pero cuenta con el

inconveniente de que si se estropea cualquier parte de un disco, toda la

información del volumen se perderá.

En

cada disco duro se creara un volumen y cada uno de ellos tendrá el tamaño que

se indique durante el proceso de creación o extensión. Habrá una letra de

unidad que representaría el volumen distribuido

----

convertimos dos de los discos en dinámicos ( botón derecho, convertir a disco

dinámico sobre el nombre del disco). Luego sobre el espacio en blanco del disco

1. NUEVO VOLUMEN . marcamos – DISTRIBUIDO.

Pulsamos

siguiente y en la pantalla de seleccionar discos, pasamos el disco 2. a la pantalla de

selccionado.

Mantenemos

el tamaño y formateamos. Asi tendremos

un volumen distribuido, nos aparece como una sola unidad en la parte superior

de la pantalla.

VOLUMENES SECCIONADOS

Se

forman con la unión de dos o más áreas de espacio no asignado que están en dos

o mas discos duros.

Dividimos

cada uno de los discos en pequeñas partes llamadas bandas. Al guardar un

archivo se distribuirá en las bandas de todos los discos duros, ocupando la

primera fila de bandas disponible de cada disco duro antes de pasar a la

segunda.

EL

acceso será más rápido ya que se eliminara parte del tiempo que tarda el

cabezal en buscar los sectores y las pistas donde se encuentra el archivo, pero

tiene el inconveniente de que si se estropea un disco duro se pierde toda la

información.

EN

cada disco se creara un volumen y todos ellos tendrán aproximadamente el mismo

tamaño. Habrá una letra de unidad que representara el volumen seccionado.

Entramos

en el administrador de discos

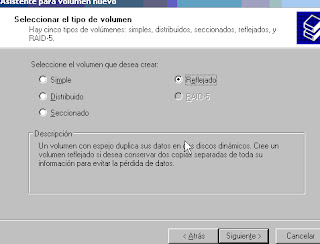

VOLUMENES REFLEJADOS

Duplica

los datos de los discos físicos. Proporciona redundancia de datos, ya que un disco

es copia exacta del otro. Si se produce un error en uno de los discos físicos,

los datos de dicho disco dejarán de estar disponibles, pero el sistema seguirá

funcionando con el disco no afectado.

El

nivel de seguridad es alto aunque no se evitan los virus ya que, de haber

alguno, estaría guardado en ambas particiones.

Los

volúmenes reflejados son mas lentos que los volúmenes RAID 5 en operaciones de lectura pero mas rápido en escritura.

Romper

volumen reflejado.

Para

volver a crear un disco espejo, debemos eliminar una de os discos simples y

desde el disco1, con Boton dch. Agregar

espejo.

VOLUMEN RAID 5

Se

forma con la unión de tres o más áreas de espacio no asignado que están en tres

o más discos duros. Dividirá cada uno de los discos duros en partes pequeñas

llamadas bandas y utilizará una banda de cada fila del disco para guardar

información de paridad de todas las bandas de esa fila. La información se

guardara igual que en el volumen seccionado pero guardando en la banda de paridad

de cada fila, información que permitirá recuperar los datos de cualquier banda

de dicha fila, si dejara de funcionar. Ofrece el mayor nivel de seguridad.

Pierde

velocidad de almacenamiento y se produce una disminución del espacio libre

disponible. Además necesita mayor cantidad de memoria RAM para que no disminuya

el rendimiento del equipo.

Agregamos

nuevo disco duro desde la consola de la maquina virtual, abrimos Server 2003.

entramos al administrador de discos. El nuevo disco lo convertimos en dinámico.

Pulsamos

con boton dch – crear nuevo volumen y seleccionamos RAID 5

Continuamos

hasta la pantalla donde nos aparecen los discos disponibles para agregar al

RAID5, los agregamos, mantenemos el tamaño y siguiente.

Asi,

tenemos creado el RAID5 como nueva unidad en la parte superior, y los discos

que lo componen. En la parte inferior.

Comprobación errores.

Botón

derecho sobre el espacio blanco de uno de los discos. Y propiedades.

Pulsamos

sobre herramientas y comprobar ahora.

Comprobamos

marcando las dos opciones. Y finalizar.

DESFRAGMENTACION DEL

DISCO.

Cuando

se trabaja con archivos que se están ampliando continuamente como los de las

BBDD, es muy fácil que estos archivos se fragmenten en varios segmentos que

harán que el trabajo con ellos sea más lento. Por tanto, es conveniente

realizar de forma periódica una desfragmentación de la partición o del volumen.

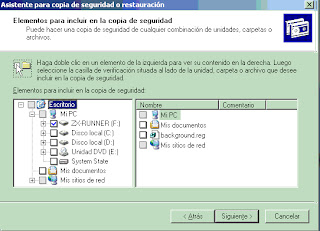

7.3 LAS COPIAS DE

SEGURIDAD

7.3.1 METODOS PARA

REALIZAR COPIAS DE SEGURIDAD

- Copias de seguridad diaria: Se realiza con los archivos seleccionados que se hayan modificado en el día que se realiza la copia de seguridad. Los archivos se no se marcan como copiados para que puedan volver a respaldarse cuando se desee.

- Copia de seguridad diferencial: Se realiza con los archivos creados o modificados desde la última copia de seguridad normal o incremental. Los archivos no se marcan como copiados para que puedan volver a respaldarse cuando se desee.

- Copia de Seguridad Intermedia: Se realiza con todos los archivos seleccionados. Dichos archivos no se marcan como copiados para que puedan volver a respaldarse cuando se desee.

- Copia de seguridad Incremental: Se realiza con los archivos creados o modificados desde la última copia de seguridad normal o incremental. Los archivos se marcan como copiados y ya no podrán volver a respaldarse cuando se desee.

- Copia de Seguridad normal: Se realiza con todos los archivos seleccionados. Dichos archivos se marcan como copiados y ya no podrán volver a respaldarse cuando se desee.

Cuando